Cifrado en SSH

El protocolo SSH se basa en técnicas avanzadas de cifrado para garantizar la seguridad de las comunicaciones. Estas técnicas incluyen tanto el cifrado simétrico como el asimétrico, los cuales se utilizan de manera complementaria. Además, se usa algoritmos de cifrado específicos para proteger la integridad de los datos.Cifrado simétrico y asimétrico

El cifrado simétrico en SSH implica el uso de una clave compartida entre el emisor y el receptor para cifrar y descifrar los mensajes. El cifrado asimétrico se basa en un par de claves, una pública y otra privada, que permiten la encriptación y la desencriptación de la información de forma segura a causa de su complejidad.

Algoritmos de cifrado

En el contexto de SSH, se emplean distintos algoritmos de cifrado para proteger la confidencialidad de los datos. Estos algoritmos son seleccionados cuidadosamente para mantener la seguridad de la comunicación y evitar vulnerabilidades.Técnicas de hashing en SSH

Otra capa de seguridad importante en shel es el uso de técnicas de hashing, las cuales se encargan de garantizar la integridad de los mensajes. Mediante el uso de funciones hash, se verifica que la información no haya sido modificada durante su tránsito, brindando confianza en la autenticidad de los datos.Funcionamiento de SSH

Este protocolo se caracteriza porque su funcionamiento es eficaz en garantizar conexiones seguras y cifradas entre dispositivos. A continuación, se detallan dos aspectos fundamentales del funcionamiento:Autenticación de usuarios en SSH

- Uso de claves públicas y privadas: Este método de autenticación permite a los usuarios demostrar su identidad de forma segura mediante claves criptográficas.

- Clave compartida: La clave compartida facilita el acceso a los servidores de forma rápida y segura, garantizando la autenticación de los usuarios de manera eficiente.

Establecimiento de conexiones seguras en SSH

- Proceso de cifrado: Durante el establecimiento de conexiones seguras, se emplean técnicas de cifrado robustas para proteger la integridad de la información transmitida.

- Autenticación de mensajes: SSH asegura la autenticación de los mensajes enviados entre clientes y servidores, garantizando la confiabilidad de las comunicaciones.

Protocolo SSH y sus características

Seguridad en conexiones

La seguridad en las conexiones es fundamental. El cifrado de extremo a extremo asegura que la información transmitida esté protegida de posibles ataques. Asimismo, la seguridad en la transferencia de archivos mediante SSH garantiza la integridad de los datos compartidos.Funcionalidades de SSH en la gestión de servidores

Las funcionalidades en la gestión de servidores permiten un acceso remoto seguro y eficiente a los mismos. A través de la shell, es posible controlar y administrar infraestructuras de manera remota, facilitando tareas como el monitoreo y la configuración de los servidores.Acceso remoto a servidores

El acceso remoto a servidores a través de la consola shel brinda a los usuarios la posibilidad de gestionar y controlar servidores desde cualquier ubicación de forma segura. Mediante este proceso, se establece una conexión cifrada que protege la información transmitida durante las operaciones.Gestión de infraestructuras mediante SSH

En la gestión de infraestructuras, permite la configuración y administración de servidores de manera remota. Esta capacidad se traduce en una mayor eficiencia operativa a causa de que ya no es necesario desplazarse. Pero también permite llevar a cabo tareas de mantenimiento automatizados sin necesidad de estar frente a los servidores.

Evolución y actualizaciones en el protocolo SSH

En la evolución del protocolo, se han realizado mejoras significativas en la seguridad para adaptarse a los desafíos actuales en ciberseguridad y protección de datos.Mejoras en la seguridad de

Las actualizaciones en los algoritmos de cifrado han fortalecido la protección de las comunicaciones, garantizando la confidencialidad y autenticidad de los datos transmitidos.Actualizaciones en algoritmos de cifrado

- Implementación de cifrado más robusto.

- Integración de algoritmos criptográficos avanzados.

Nuevas funcionalidades

- Introducción de mecanismos de autenticación más seguros.

- Desarrollo de herramientas de gestión remota más eficientes.

Ventajas y desventajas de SSH

Beneficios de utilizar SSH

Su utilización brinda diversos beneficios, entre los que destacan:- Seguridad en las comunicaciones.

- Cifrado de extremo a extremo para garantizar la privacidad de la información.

- Autenticación sólida y control de accesos.

Limitaciones y posibles riesgos de SSH

A pesar de sus ventajas, también presenta algunas limitaciones y riesgos que se deben tener en cuenta:- Posibilidad de ataques de fuerza bruta si las contraseñas son débiles.

- Riesgo de vulnerabilidades si no se aplican las actualizaciones de seguridad.

- Problemas de configuración que pueden comprometer la integridad de las conexiones.

Casos de uso y ejemplos de aplicaciones prácticas de SSH

Sus diversos casos de uso lo hacen una herramienta versátil en entornos empresariales y académicos. Ejemplos prácticos de cómo puede ser utilizado en la configuración de conexiones seguras:Configuración de conexiones SSH

- Acceso remoto a servidores sin comprometer la seguridad de las credenciales.

- Establecimiento de conexiones seguras entre dispositivos en diferentes ubicaciones geográficas.

- Configuración de tunelización para redirigir el tráfico de red de manera segura.

Transferencia segura de información

- Envío encriptado de archivos sensibles entre servidores y equipos locales.

- Transmisión segura de datos confidenciales a través de redes públicas o compartidas.

- Respaldos cifrados de bases de datos y archivos críticos para la empresa.

Seguridad informática y ciberseguridad

SSH juega un papel fundamental en la protección de datos, contribuyendo a salvaguardar la integridad de la información a causa de sus mecanismos de autenticación y cifrado. Por ello se convierte en un aliado en la prevención de accesos no autorizados y en la mitigación de vulnerabilidades en entornos de red.

Rol de SSH en la protección de datos

Esta tecnología desempeña un rol esencial en la protección de datos confidenciales, garantizando que solo usuarios autorizados puedan acceder a la información sensible de manera segura y privada.Prevención de accesos no autorizados

- Los mecanismos de autenticación en SSH permiten asegurar que únicamente usuarios autorizados puedan acceder a los recursos protegidos, evitando intrusiones y accesos no deseados.

Mitigación de vulnerabilidades

- SSH ayuda a reducir la exposición a vulnerabilidades mediante la transmisión segura de datos y la creación de conexiones encriptadas, minimizando así la posibilidad de ataques informáticos.

Estrategias de implementación y buenas prácticas en el uso de SSH

Las estrategias de implementación y buenas prácticas en el uso de SSH son fundamentales para garantizar la seguridad en las conexiones remotas.Recomendaciones para seguridad en conexiones

- Utilizar claves SSH fuertes y con una longitud adecuada para aumentar la resistencia a posibles ataques.

- Implementar mecanismos de autenticación multifactor para reforzar la seguridad en las conexiones.

- Actualizar regularmente el software para incorporar las últimas correcciones de seguridad y mejoras en el cifrado.

- Restringir el acceso a solo a usuarios autorizados y configurar adecuadamente los permisos de los archivos y directorios.

Gestión adecuada de claves y acceso en servidores SSH

La correcta gestión de claves y accesos es esencial para mantener la integridad de las conexiones SSH y evitar posibles brechas de seguridad. Algunas prácticas recomendadas incluyen:- Almacenar de forma segura las claves SSH en un entorno protegido y cifrado, evitando su divulgación inadvertida.

- Implementar políticas de rotación de claves para reducir el riesgo de compromiso de claves antiguas.

- Monitorizar de manera constante las actividades relacionadas con el acceso SSH para detectar posibles anomalías o intentos de intrusión.

- Aplicar el principio de menor privilegio al conceder accesos a través de SSH, limitando los permisos de los usuarios según sus roles y responsabilidades.

Tendencias y desafíos en el ámbito de la seguridad informática con SSH

Desarrollos actuales en protocolos de seguridad

En el año 2024, los desarrollos en protocolos de seguridad relacionados con SSH están enfocados en mejorar la fortalecer la encriptación de datos. Se están implementando algoritmos avanzados y medidas de seguridad adicionales a causa de las amenazas emergentes en el ciberespacio, pero también porque herramientas avanzadas como ChatGPT están ayudando.

Actualizaciones en algoritmos de cifrado

- Implementación de algoritmos criptográficos más seguros y eficientes.

- Desarrollo de métodos para mitigar vulnerabilidades conocidas en los protocolos de cifrado.

- Adopción de estándares de seguridad de última generación para garantizar la confidencialidad y la integridad de la información transmitida.

Nuevas funcionalidades

- Integración de características innovadoras para mejorar la autenticación de usuarios y el control de accesos.

- Desarrollo de herramientas de monitoreo y auditoría para detectar posibles brechas de seguridad en tiempo real.

- Implementación de mecanismos de protección contra ataques de fuerza bruta y técnicas de hacking avanzadas.

Retos futuros para la protección de datos

La protección de datos a través de SSH se centran en anticipar y prevenir nuevas amenazas cibernéticas. Es crucial adaptarse a las tendencias tecnológicas y reforzar las estrategias de seguridad porque esto mantiene la integridad de los sistemas informáticos y la confidencialidad de la información.

Fortalecimiento de la seguridad perimetral

- Implementación de firewalls avanzados y sistemas de detección de intrusiones para proteger el perímetro de la red.

- Configuración de políticas de acceso estrictas y actualizadas para evitar accesos no autorizados.

- Entrenamiento constante del personal en prácticas seguras de ciberseguridad para fortalecer la defensa contra ataques externos e internos.

Adopción de medidas proactivas

- Establecimiento de protocolos de respuesta ante incidentes de seguridad para actuar de forma rápida y eficaz en situaciones de emergencia.

- Realización de auditorías de seguridad regulares y análisis de vulnerabilidades para identificar posibles debilidades en el sistema.

- Monitoreo continuo de la red y de las actividades de los usuarios para detectar comportamientos anómalos y posibles amenazas.

Capacitación y formación en el uso de SSH

Cursos y recursos para aprender

Existen diversas opciones de formación y capacitación para adquirir conocimientos sobre el uso de SSH. A continuación, se mencionan algunas alternativas:- Cursos en línea especializados en seguridad informática y administración de servidores que incluyen módulos dedicados a SSH.

- Manuales y guías prácticas que explican paso a paso la configuración y uso en entornos corporativos.

- Websites y foros especializados que ofrecen tutoriales gratuitos y debates sobre buenas prácticas.

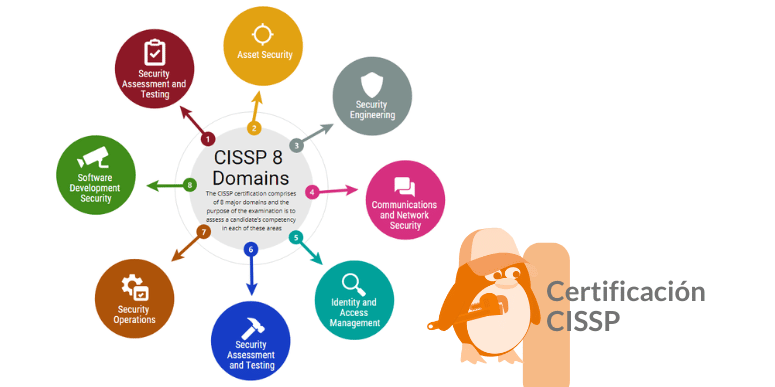

Certificaciones en seguridad informática con enfoque en SSH

Obtener certificaciones en seguridad informática con enfoque en SSH es una forma efectiva de validar tus conocimientos y habilidades en el manejo de este protocolo. Algunas certificaciones son:- LPIC-2, Certificación de Administrador de Sistemas Linux, que abarca el uso avanzado de SSH en entornos de trabajo.

- CISSP, Certificación en Seguridad de la Información, que evalúa competencias en la gestión de acceso remoto seguro con SSH.

- CCNA, Certificación en Administración de Redes, que incluye aspectos relacionados con la configuración segura de conexiones SSH.

Consejos finales para optimizar el uso en entornos corporativos

- Implementar políticas de gestión de claves sólidas.

- Realizar actualizaciones regulares del software .

- Monitorizar y auditar las conexiones.

- Capacitar al personal en buenas prácticas de seguridad con SSH.

- Considerar el uso de soluciones de gestión de identidad y acceso.

Breña – Lima, Perú

Breña – Lima, Perú